cryptovision CAmelot

Avec CAmelot, vous pouvez construire une infrastructure à clé publique (PKI) qui répond exactement à vos besoins. Les ICP existantes de CAmelot peuvent être facilement modifiées et étendues. CAmelot est l’une des solutions PKI les plus flexibles au monde et prend en charge les PKI des entreprises et des gouvernements.

Si des espions et des pirates informatiques menacent vos systèmes informatiques, vous devez réagir – avant qu’il ne soit trop tard. L’authentification, la signature numérique et le chiffrement sont des antidotes efficaces. Pour que ces mesures de sécurité fonctionnent, vous avez besoin de clés privées et de certificats numériques. La gestion des certificats numériques est une tâche importante. Les composants nécessaires à cet effet sont connus sous le nom d’infrastructure à clé publique (PKI en anglais).

Une PKI est toujours une infrastructure très individuelle. La mise en œuvre exacte dépend toujours de l’environnement informatique, des exigences en matière de sécurité, des applications souhaitées et de nombreux autres facteurs. Souvent, une PKI existante doit être modifiée par la suite. CAmelot, un produit de cryptovision, est une solution très flexible pour l’exploitation d’une PKI qui tient compte de ces exigences.

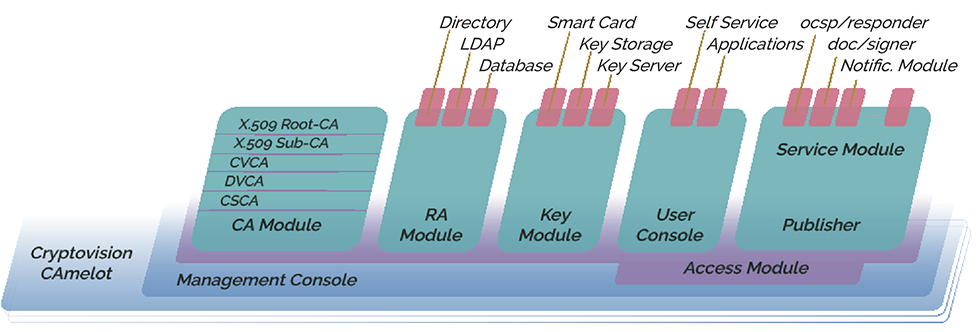

Avec CAmelot, vous pouvez construire une PKI adaptée à vos besoins individuels. Les PKI CAmelot existantes sont faciles à modifier et à étendre. L’une des raisons pour lesquelles CAmelot est si flexible est qu’il est basé sur une architecture entièrement modulaire. Outre les modules standard, d’autres modules peuvent être développés en fonction de vos besoins.

CAmelot est l’une des solutions PKI les plus flexibles au monde. Elle prend en charge les PKI d’entreprise (certificats X.509) et les PKI d’autorité (certificats CV). En outre, l’architecture modulaire de CAmelot permet différents niveaux de sécurité. Il est donc possible de réaliser des architectures de haute sécurité ainsi que des infrastructures rentables pour des exigences de sécurité pragmatiques. Les modules inutiles sont supprimés, ce qui simplifie considérablement l’administration.

FAQ

Pourqui est-ce que j'ai besoin d'une PKI?

Les clés privées et publiques jouent un rôle majeur dans l’authentification, le chiffrement et la signature numérique. Toutefois, une paire de clés privée/publique n’est utile que si elle est liée à une identité numérique (il peut s’agir d’une personne ou d’un appareil). Cette liaison est réalisée à l’aide d’un certificat numérique. Une infrastructure à clé publique (PKI) est la combinaison des composants et des processus nécessaires à la gestion des certificats numériques. Les parties typiques d’une PKI comprennent une autorité de certification, un référentiel de certificats et des applications PKI.

Qu'est-ce un workflow PKI?

Un workflow PKI est défini par la séquence des personnes et des composants impliqués dans un processus PKI – en particulier l’inscription et le renouvellement des certificats – et par les données qui sont traitées. La conception du workflow joue un rôle crucial dans une PKI. Afin de rendre un processus efficace, sûr et conforme à certaines règles, il est nécessaire de spécifier exactement quelle partie traite quelles données et dans quel ordre.

Qu'est-ce un client PKI?

Un client PKI est une composante installée sur la plate-forme de l’utilisateur. Il est responsable de la communication côté client avec d’autres composants de la PKI. Il aide l’utilisateur à utiliser et à administrer ses clés privées et ses certificats. Par exemple, un client PKI peut renouveler automatiquement un certificat numérique lorsqu’il arrive à expiration.

Qui utilise CAmelot?

CAmelot est utilisé (entre autres) par les clients suivants :

- Autorités d’identité des pays émergents : Les citoyens de plusieurs pays émergents reçoivent des cartes d’identité électroniques avec des clés privées et des certificats.

- Fournisseur allemand de matériel de défense : Utilise CAmelot pour l’authentification.

- Constructeur automobile : Un constructeur automobile japonais utilise CAmelot pour protéger son infrastructure informatique interne.

La partie technique

Systèmes supportés

- Windows Server 2008/2012 R2

- Redhat 6/7 64bit

- CentOS 6/7 64bit

- Tout serveur LDAP supportant entryDN attribute (RFC 5020)

- HSMs Utimaco, Thales (nCipher), Bull, Gemalto (SafeNet)

MODULES, BASES, FONCTIONS CLE, COMPARISONS

CAmelot contient les modules suivant

-

- Protocol Handler Modules: Ce type de module communique avec les unités de contrôle, en particulier avec une console de gestion.

- Key Manager Modules: Les modules de gestion des clés communiquent avec les mémoires de clés utilisées par CAmelot, généralement des cartes à puce, des modules de sécurité matériels (HSM) ou des fichiers de clés.

- Publisher Modules: Les modules de ce type sont responsables de la publication des certificats numériques générés par CAmelot. Les modules pour les serveurs LDAP, les bases de données et les fichiers peuvent notamment être utilisés.

- Certifier Modules: Les modules de ce type assemblent le contenu des certificats numériques et les préparent pour la signature. Il existe des modules pour les certificats X.509 et les certificats vérifiables par carte (CV).

- CA Modules: Il s’agit du composant principal, responsable de la génération et de la signature des certificats numériques.

- Certificate Template Modules: Un module de modèle de certificat fournit une ou plusieurs extensions de certificat spécifiques qui sont encodées dans un certificat.

- Access Module: Le module d’accès (il n’en existe qu’un seul) est responsable du contrôle d’accès au sein de l’architecture CAmelot. Il vérifie les conditions d’accès depuis les systèmes externes ainsi que les connexions internes entre les modules.

CAmelot

CAmelot est un logiciel d’autorité de certification (AC). L’autorité de certification est le composant central d’une infrastructure à clé publique (ICP).

Pour les PKI individuelles

Avec CAmelot, vous pouvez facilement configurer votre propre architecture PKI. CAmelot prend en charge tous les scénarios, depuis les PKI simples avec une seule autorité de certification jusqu’aux hiérarchies de certification complexes. Il est facile de modifier les paramètres de la PKI.

Pour des PKI extensibles

Avec CAmelot, vous pouvez modifier ou étendre votre PKI sans toucher au cœur du système. Vous pouvez choisir parmi de nombreux modules existants. Des modules supplémentaires peuvent être développés, les modules existants peuvent être personnalisés.

Certificats pour eIDs

CAmelot est une solution idéale pour les documents d’identité électroniques (eID). Il prend en charge les certificats numériques X.509 et les certificats vérifiables par carte (CV). Il peut également être exploité en tant que signataire de documents OACI. Grâce à sa modularité, il peut facilement s’adapter à des centaines de millions d’utilisateurs.

Certificats pour les entreprises

CAmelot convient parfaitement à la gestion du cycle de vie des certificats pour les entreprises. Grâce à son architecture modulaire, il peut être facilement intégré dans les environnements informatiques et les processus d’approvisionnement existants. Au lieu d’introduire une nouvelle infrastructure, CAmelot est conçu selon la philosophie que l’infrastructure existante doit être utilisée et que les différents composants ayant des tâches similaires doivent être évités.

Indépendant de la plate-forme

CAmelot est entièrement réalisé en JAVA. Il peut donc fonctionner sur de nombreuses plates-formes différentes.

Sécurité élevée

Grâce à son architecture modulaire, CAmelot prend en charge les ICP à différents niveaux de sécurité. Tous les scénarios sont possibles, qu’il s’agisse d’une ICP à haut niveau de sécurité (par exemple pour les infrastructures d’entreprise) ou d’une ICP rentable avec des exigences de sécurité moyennes. CAmelot prend en charge les HSM, les rôles flexibles, l’authentification forte des administrateurs, etc.

Fonctionnalités avancées

CAmelot prend en charge une fonction de journalisation sophistiquée, plusieurs types d’inscription automatique et de nombreuses autres fonctionnalités avancées.

Généralités

- Hiérarchies, SubCA, Meta-PKI

- Mutuaisation

- Journalisation, surveillance, mise à l’échelle

- Prise en charge des cartes à puce

Algorithmes et normes

- X.509 et CV

- CMC

- EACv2 / TR3129

- OCSP

- ECC et RSA

Sécurité

- HSM, double sécurité

- Connexion basée sur un certificat

- Workflow, approbation signée

Commodité

- Inscription automatique

- Flexibilité maximale du profil de certificat

- Protection de la carte par empreinte digitale

- Régionalisation aisée

Pendragon

Pendragon est un client PKI de cryptovision. Pendragon offre la plus grande convivialité possible au sein d’une PKI. Pendragon complète parfaitement une PKI dont les certificats sont créés par CAmelot, mais peut également être utilisé avec n’importe quelle autre PKI.

Pendragon permet à l’utilisateur de manipuler différentes clés et différents certificats via la même interface utilisateur, même s’ils sont stockés dans des mémoires différentes (Smartcard, Windows Keystore, Java Key Store).

La fonctionnalité de Pendragon est basée sur le cycle de vie d’un certificat numérique. Le premier certificat utilise Pendragon comme ancre de sécurité pour générer d’autres certificats (par exemple pour le chiffrement ou la vérification d’identité sur l’internet), aucune interaction de l’utilisateur autre que la confirmation n’étant nécessaire. Le remplacement d’un certificat peu avant sa date d’expiration est tout aussi convivial – l’utilisateur ne remarque rien d’autre qu’une confirmation par un clic de souris.

Les avantages de Pendragon résultent de l’interaction avec CAmelot et le moteur de flux de travail Shalott. Grâce à ces solutions, il est possible de définir un processus presque arbitraire de génération de certificats qui, outre la demande conviviale d’un certificat, prévoit la confirmation de la génération d’un certificat par un administrateur, par exemple.

Caractéristiques principales

- Génération conviviale de certificats

- Renouvellement convivial des certificats

- Gestion globale de toutes les clés sur un seul PC, même lorsque différentes banques de clés sont utilisées.

Système de gestion de PKI

Le système de gestion de PKI est le point central pour l’administration des certificats et des clés privées, ainsi que pour la gestion des différentes autorités de certification connectées.

Le système de gestion de l’ICP consiste en un système de flux de travail avec des interfaces web pour les utilisateurs finaux, les opérateurs de l’ICP, y compris le concepteur de flux de travail, et une console de gestion pour l’administrateur de l’ICP en tant que système d’information et de tâches. Ce composant central est utilisé pour concevoir et mettre en œuvre tous les flux de travail pertinents au sein d’une ICP. L’intégration de n’importe quelle source de données (par exemple, un système de gestion des identités) est tout aussi possible grâce au principe de double contrôle et aux règles d’incompatibilité.

Caractéristiques principales

- Gestion des clés, des certificats et des autorités de certification via une interface clairement structurée

- Des flux de travail arbitraires pour les processus PKI peuvent être facilement mis en œuvre.

- Mise en œuvre de politiques de sécurité configurables

PKI SOLUTIONS

CREDENTIAL MANAGEMENT

SECURITY TOKEN & HARDWARE SOLUTIONS

SECURITY APPLICATIONS

Vous avez des questions ? N'hésitez pas à nous contacter!

Vous avez des questions sur l'un de nos produits ou solutions ?

Alors n'hésitez pas à nous contacter. Nous vous conseillerons avec compétence.